Desde Ingens Networks llevamos analizando y confirmando el incremento exponencial en los ataques de Ciberdelincuentes con la intención de conseguir tus credenciales de las diferentes plataformas y portales a los que habitualmente la gente está suscrita, y que con esta pandemia y el giro absoluto al teletrabajo ha dado un incremento sin precedentes en la historia…

A pesar de las campañas y los esfuerzos que diversos medios como el INCIBE (Instituto Nacional de Seguridad) han realizado para concienciar a la población sobre los riesgos de sufrir ataques muy elaborados con el fin de sustraer claves personales, lo cierto es que la evolución está siendo muy preocupante en los últimos meses.

Tal y como INCIBE nos lo describe:

“Estamos navegando con nuestro equipo y, de pronto, nos llega un correo cuyo remitente es de nuestra red social favorita que nos informa de una actividad sospechosa en nuestra cuenta. El mensaje nos recomienda actualizar la contraseña cuanto antes, y para facilitarnos las cosas nos comparten un enlace que nos llevaría directo a nuestro perfil. Accedemos, ingresamos nuestros datos y, como si de un error se tratase, vuelve a llevarnos a la página principal de la red social para que volvamos a ingresar los datos. Sin saberlo, nuestras credenciales han sido robadas. El ciberdelincuente nos compartió un enlace a una web fraudulenta que simulaba ser la red social original, pero cuya única función era hacerse con el control de nuestra cuenta. Como el correo que nos había llegado suplantaba el email del servicio legítimo, no nos hizo sospechar que estuviésemos ante un fraude y por eso accedimos a las peticiones del mismo”.

¿Qué es el Spoofing?

1. SPOOFING IP

2. SPOOFING MAIL

3. SPOOFING WEB

4. SPOOFING DNS

El ciberdelincuente falsea su dirección IP para pasar por una dirección distinta. El objetivo es evitar las restricciones que pueda tener un router para no dejar pasar IPs desconocidas o de origen poco fiable, el ciberdelincuente puede llegar a saltar las restricciones y hacer llegar paquetes con malware o directamente realizar ataques como DDoS (denegación de servicio) o vulnerabilidades exploits.

El ciberdelincuente suplanta la dirección de correo de una persona o entidad de confianza, y solicitar información personal a la víctima. Se suele usar incluso para enviar de forma masiva correos de spam o cadenas de bulos u otros fraudes.

El ciberdelincuente suplanta una página web real por otra falsa con el fin de realizar una acción fraudulenta. La web falsa es idéntica en diseño a la original, llegando incluso a utilizar una URL similar, o como el caso que hemos encontrado en los últimos días y explicaremos con más detalle abajo, una ruta de un proveedor conocido, con certificados válidos... Es uno de los tipos de suplantación más popular. Importante aclarar que phishing es la técnica con la cual el ciberdelincuente engaña al usuario para que haga clic en esta web fraudulenta.

Los atacantes, a través de un malware, consiguen infectar a la víctima de forma que modifican los DNS del equipo para que cuando el usuario trate de acceder a una determinada web desde su navegador, este lo lleve a otra web elegida por el atacante (Phishing)… Esta praxi es de las menos satisfactorias, dado el auge de los Endpoints (como nuestro Capture Client de Sonicwall), pero aun hay casos en los que prolifera.

Caso real analizado por Ingens Networks

Recientemente, se han llegado a ver ataques tan elaborados como el de a continuación, dónde la sofisticación radica en dos factores importantes:

- La suplantación de la WEB o portal mediante el cual realizar el engaño, que tenga los certificados “validos” y por tanto no nos salte el aviso de https o certificados no validados… Sumado a una ruta web creíble… Y por supuesto un diseño IDENTICO y muy factible.

- La ingeniería social que hay detrás de estos ataques, donde aprovechan promociones conocidas, o campañas vigentes, para confundir de forma muy razonable a las víctimas… Para cuando te das cuenta ya has ingresado las credenciales donde no debías…

A partir de ese momento, los ciberdelincuentes tienen vía libre para usufructuar tus cuentas, modificar datos, e incluso ir evolucionando el ataque con fines mucho más comprometidos, interceptando o suplantando mails, viendo contenidos streaming gratis etc… etc… etc…

Es un hecho contrastado que la ciberseguridad de particulares y de empresas es una de las grandes preocupaciones del sector asegurador por su impacto y crecimiento, ya sea en el trabajo, en la economía y por supuesto en la vida privada de las personas.

Para poner un ejemplo de "Zero day attack" (Ataque de día cero) que tuvimos la oportunidad de analizar en Ingens, el mail que recibimos era un clásico de Microsoft con el perfil, donde advierte de una verificación de cuenta con Office 365, por unos adjuntos que se han considerado “no lícitos” y si queremos verificarlos solo hay que clicar para ir al portal de Office 365 y seguir las indicaciones…

Todo con un perfil absolutamente corporativo y creíble…

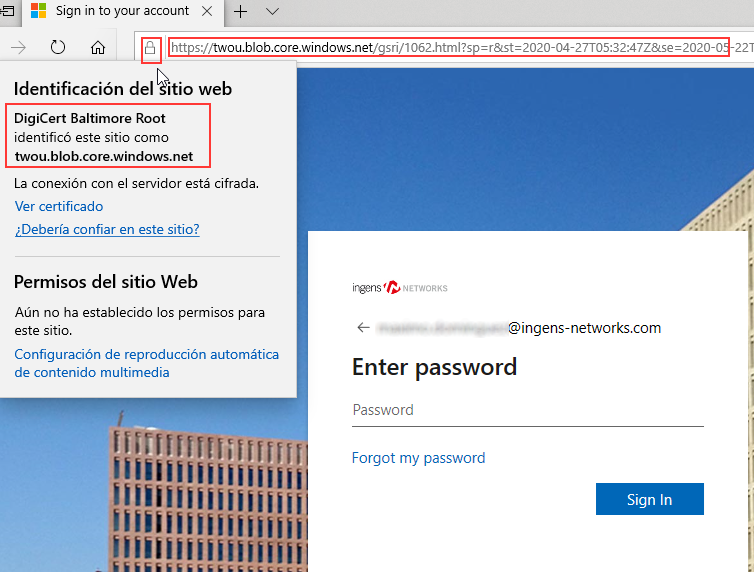

Lo peor del caso es que una vez hacemos clic y accedemos a LINK o WEB, esperamos ver FACILMENTE el pufo, con un certificado RIDICULO, o un dominio que nada tenga que ver con Microsoft y aquí es donde empezamos a ver los deberes hechos por los ciberdelincuentes…

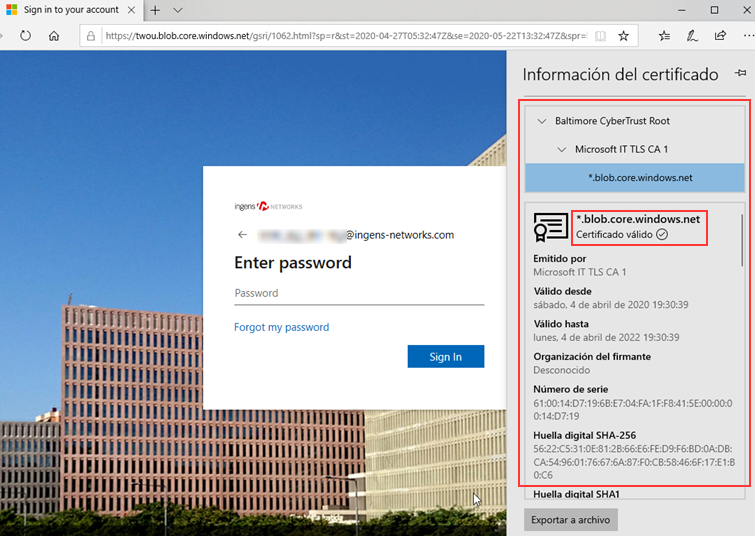

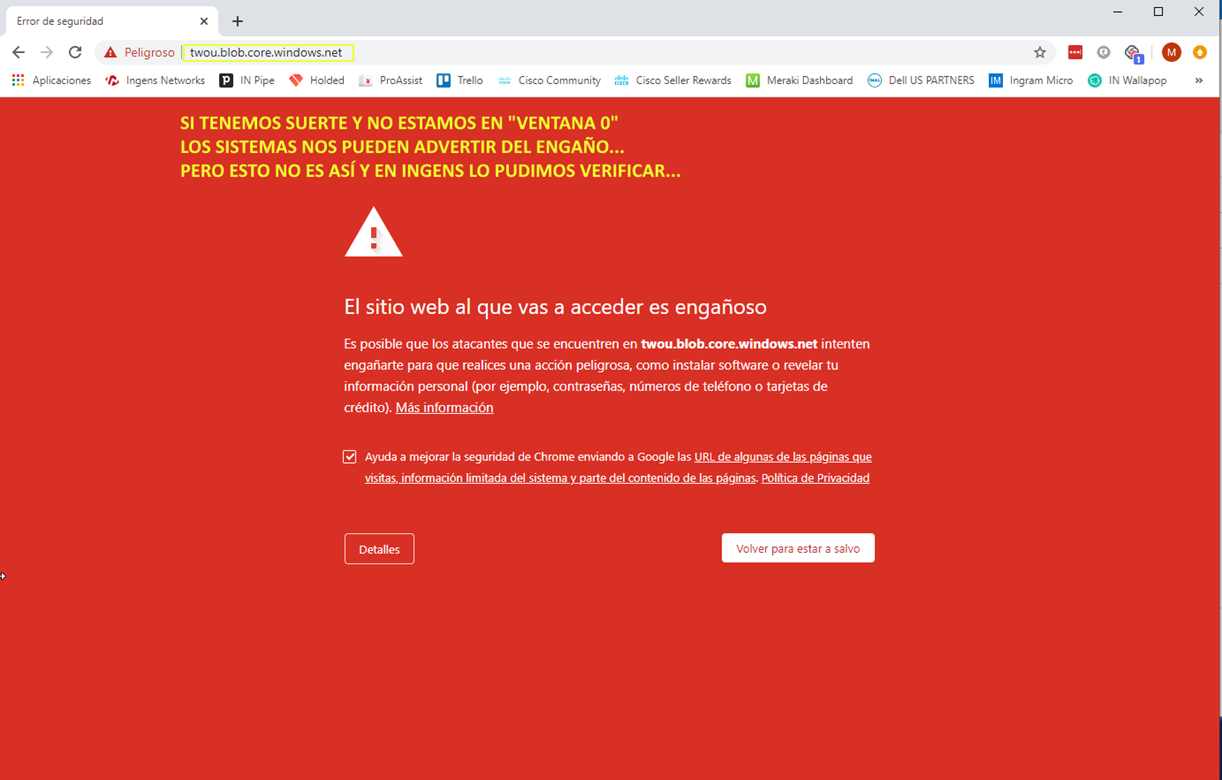

La sofisticación en este caso viene de la asignación de un dominio personalizado a un punto de conexión de Azure Blob Storage, los ciberdelincuentes consiguen no solo publicar una WEB IDÉNTICA a la personalizada para nuestra organización… Sino que además todos los certificados o rutas apuntan a ser BUENAS Y LEGALMENTE DE MICROSOFT… Esto es gravísimo, porque incluso una persona mínimamente “avispada” podría verificar como vemos en la imagen inferior si los certificados o la ruta son de MICROSOFT y efectivamente, lo son…

Si vemos el candado de certificado es correcto, y son emitidos por Microsoft IT TLS CA1

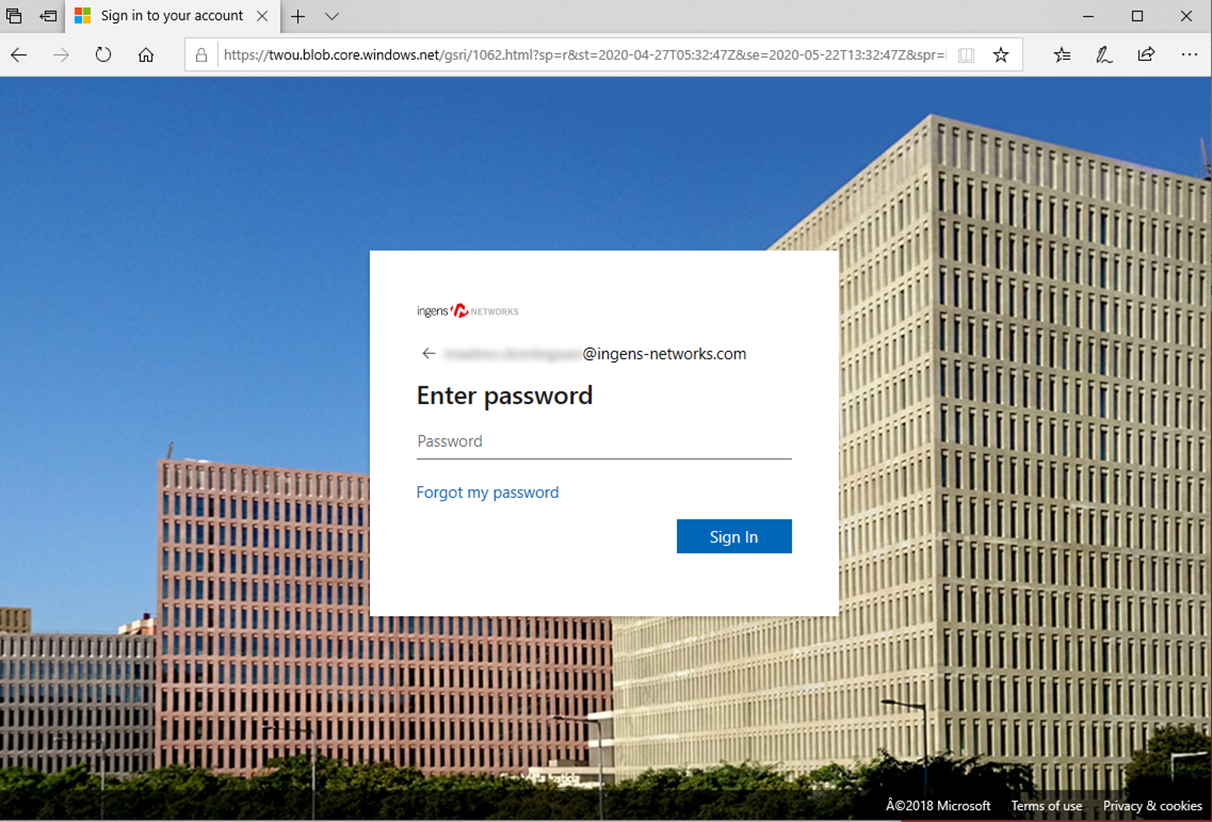

Por tanto como veis tenemos un PORTAL IDENTICO AL NUESTRO, con certificados oficiales de Microsoft como veis ABAJO:

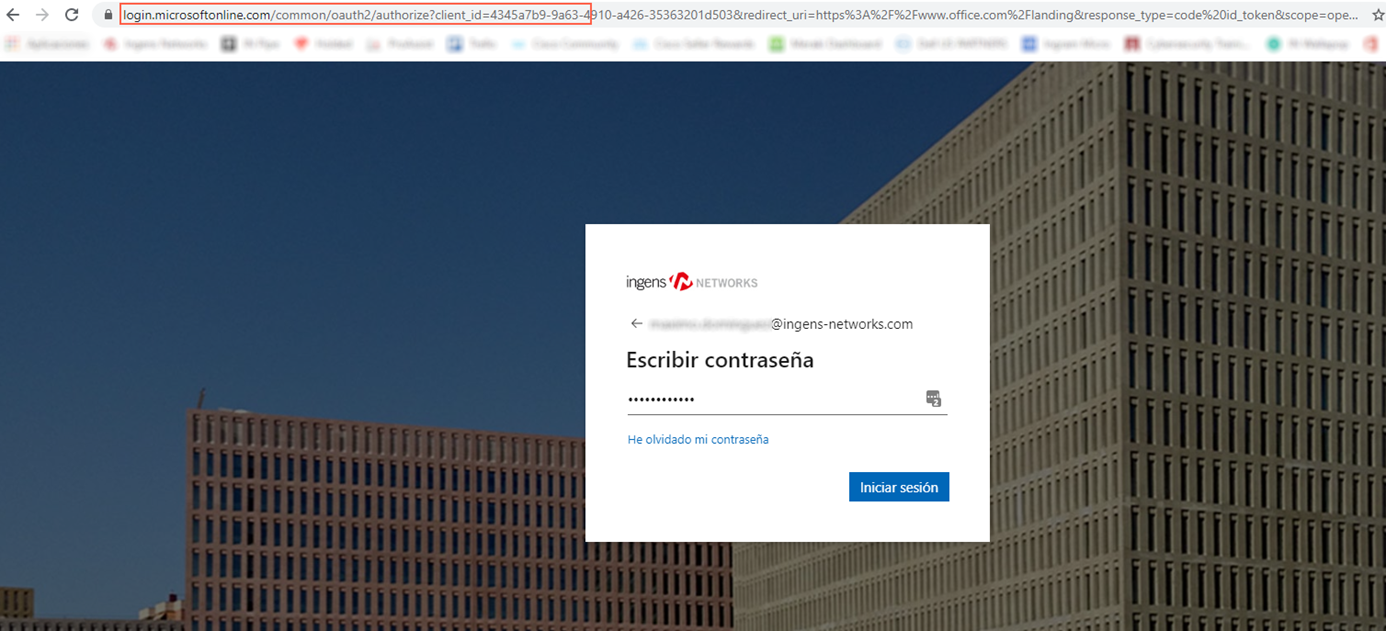

Aquí tenéis el portal REAL en proceso de validación, exactamente iguales, solo que este es login.microsoftonline.com y el suplantado es twou.blob.core.windows.net

Esto que parece una vez explicado, muy evidente, es una trampa que a día de hoy esta dando muchísimos frutos a los ciberdelincuentes y quebraderos de cabeza a los responsables IT.

Como pudimos ver y es habitual, a las pocas horas, incluso minutos… El mismo LINK ya era detectado como ENGAÑOSO por las tecnologías y propagación de su “MALA REPUTACIÓN” en los diferentes sistemas y DNSs mundiales…

Y finalmente podemos ver como el mismo link en la ruta, acaba por desaparecer… twou.blob.core.windows.net

Hay muchos posts explicando de forma “GENERICA” esta oleada de ataques y praxis que todo el mundo parece conocer, pero desde Ingens Networks queríamos poner un EJEMPLO REAL y palpable de lo que se esta gestando y por supuesto podéis contactar con nosotros para prevenir y remediar estos temas de seguridad.

La clave está en el MFA

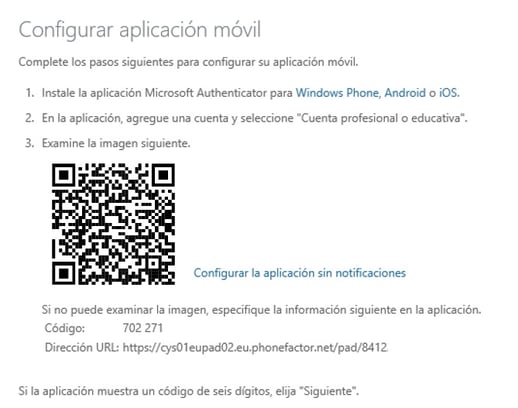

Una de las principales soluciones a estos problemas reside en la configuración de un MFA (Múltiple Factor de Autenticación) para todas las cuentas de OFFICE365, gracias a este tendríamos la tranquilidad de que aun sucumbiendo al engaño después de ser “atacados con estas técnicas”, el ciberdelincuente no podría hacer nada con la contraseña robada, dado que la validación siempre vendría de una DOBLE AUTENTICACIÓN tal y como realizamos con cualquier cuenta bancaria…

Estos sistemasque os mostramos y que por supuesto, desde Ingens estaremos encantados en ayudar a desplegarlos en tu organización, son la opción más segura en estos escenarios y requieren de configurar el portal y los FACTORES DE AUTENTICACIÓN como puede ser tu propio móvil.

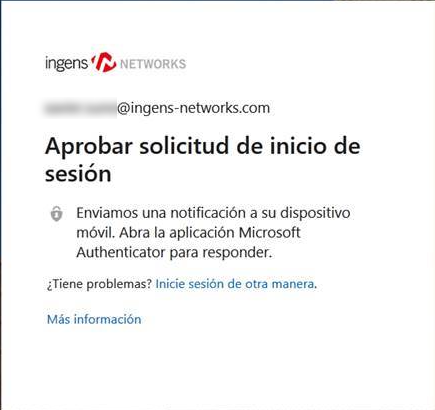

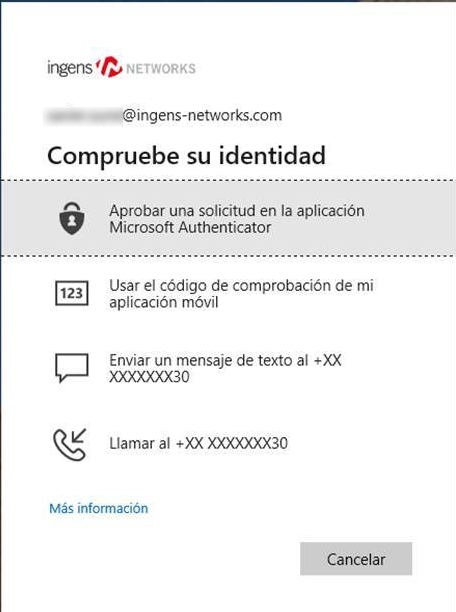

A partir del momento que tenemos esto activo, al validarnos en la web real (que sería el ciberdelincuente con tus credenciales).

A nuestro móvil nos llegaría la NOTIFICACIÓN para la doble aceptación.

Una vez somos conscientes de esto, y evidentemente vemos que nosotros no estamos intentando acceder… Sólo nos queda CAMBIAR LA CONTRASEÑA y tener más cuidado la próxima vez…

Si quieres más información puede visitar nuestras secciones de Diagnóstico TI & Auditoría, Seguridad perimetral o Servicios gestionados.

Hasta la próxima, mucha salud, seguridad y no dejéis de seguir el BLOG.