Designed by sentavio / Freepik

En la era de la transformación digital, las empresas están más expuestas que nunca a los riesgos cibernéticos. La aceleración del trabajo remoto, el uso masivo de servicios en la nube y el incremento de dispositivos conectados han ampliado la superficie de ataque. Según el último informe de ISACA, más del 50% de las organizaciones reconocen un aumento significativo en su nivel de exposición al riesgo en el último año.

Ante este panorama, contar con soluciones avanzadas de detección y respuesta ya no es opcional. Las organizaciones buscan herramientas que permitan visualizar y controlar lo que ocurre en su red, detectar incidentes antes de que escalen, y activar mecanismos de defensa automatizados. Aquí es donde entran en juego dos elementos clave: el SIEM y el SOC.

¿Qué es un SIEM?

Un SIEM (Security Information and Event Management) es una solución que combina capacidades de monitorización en tiempo real (SEM) con almacenamiento, análisis y correlación de eventos históricos (SIM). Esta tecnología permite centralizar la información de seguridad de una empresa, identificar anomalías en los patrones de comportamiento y generar alertas basadas en reglas inteligentes.

Gracias a esta visibilidad consolidada, un sistema SIEM actúa como la "torre de control" de la ciberseguridad organizacional. No solo ayuda a prevenir amenazas en curso, sino que también permite rastrear indicios de ataques persistentes avanzados (APT) que podrían estar ocultos en la red desde hace semanas o meses.

En la actualidad, los SIEM más modernos incluyen capacidades de análisis de comportamiento, inteligencia artificial, visualización gráfica de alertas e incluso integración nativa con entornos cloud, endpoints y dispositivos de red.

¿Qué es un SOC?

El SOC (Security Operations Center) es el centro de operaciones de seguridad que gestiona, analiza y responde ante las alertas generadas por el SIEM. Puede estar ubicado físicamente dentro de la organización o gestionado por un proveedor externo como servicio (SOCaaS).

El valor del SOC radica en su capacidad de monitorización continua 24/7, especialmente útil frente a amenazas que suelen activarse en horarios no laborales o durante festivos. Equipos expertos analizan el contexto de cada alerta, ejecutan protocolos de contención y ayudan a evitar que una brecha menor se convierta en un incidente crítico.

Entre sus funciones más destacadas están:- Supervisar el tráfico de red desde múltiples fuentes: firewalls, endpoints, servidores, sistemas en la nube, etc.

- Correlacionar eventos complejos en entornos híbridos o multicloud.

- Activar flujos automatizados de respuesta y remediación.

- Generar informes de cumplimiento normativo (ISO 27001, PCI DSS, RGPD, etc.).

Hoy en día, algunos SOC modernos incorporan motores XDR (Extended Detection and Response), que amplían la capacidad del SIEM para detectar amenazas que cruzan múltiples vectores, como usuario, dispositivo, red y aplicaciones.

SonicWall ofrece protección MDR 24/7 para endpoints, nube y red, integrando EDR, firewall y análisis de amenazas en una sola plataforma.

Funcionalidades esenciales de un SIEM/SOC de nueva generación

Para responder a las necesidades actuales, un SIEM/SOC eficaz debe reunir una serie de funcionalidades avanzadas. Estas son algunas de las más valoradas por los responsables de ciberseguridad:

1. Visibilidad total del ecosistema

Un SIEM moderno debe ser capaz de reunir logs y eventos de distintas fuentes, tanto locales como en la nube (Microsoft 365, Google Workspace, etc.), así como desde endpoints y dispositivos de red. La capacidad de procesar estos datos en tiempo real y visualizarlos desde una única consola resulta clave para detectar desviaciones en el comportamiento habitual.

2. Monitorización activa y gestión de alertas

La monitorización ya no puede limitarse al horario laboral. Los ciberataques se producen a cualquier hora. Por eso, contar con un SOC operativo 24/7 que identifique, priorice y gestione automáticamente las alertas más críticas es un factor diferencial. Algunos sistemas incluso permiten reducir el “ruido” alertando solo de incidentes relevantes, minimizando la fatiga operativa.

3. Correlación y análisis de amenazas

La capacidad de detectar ataques complejos (por ejemplo, un movimiento lateral que pasa de un usuario comprometido en la nube a una red interna) depende de motores de análisis avanzados, capaces de correlacionar múltiples eventos. Esto permite anticiparse a las amenazas antes de que alcancen sus objetivos.

4. Automatización de respuesta

Ya no basta con detectar. Es esencial que el sistema permita activar automáticamente protocolos de respuesta ante ciertos tipos de amenazas, como aislar un endpoint, bloquear una dirección IP o ejecutar scripts de contención.

5. Informes de cumplimiento

Tener visibilidad también implica demostrarla. Los SIEM modernos generan informes automatizados que ayudan a cumplir con requisitos regulatorios y auditorías, facilitando la trazabilidad de eventos y la toma de decisiones por parte de la dirección.

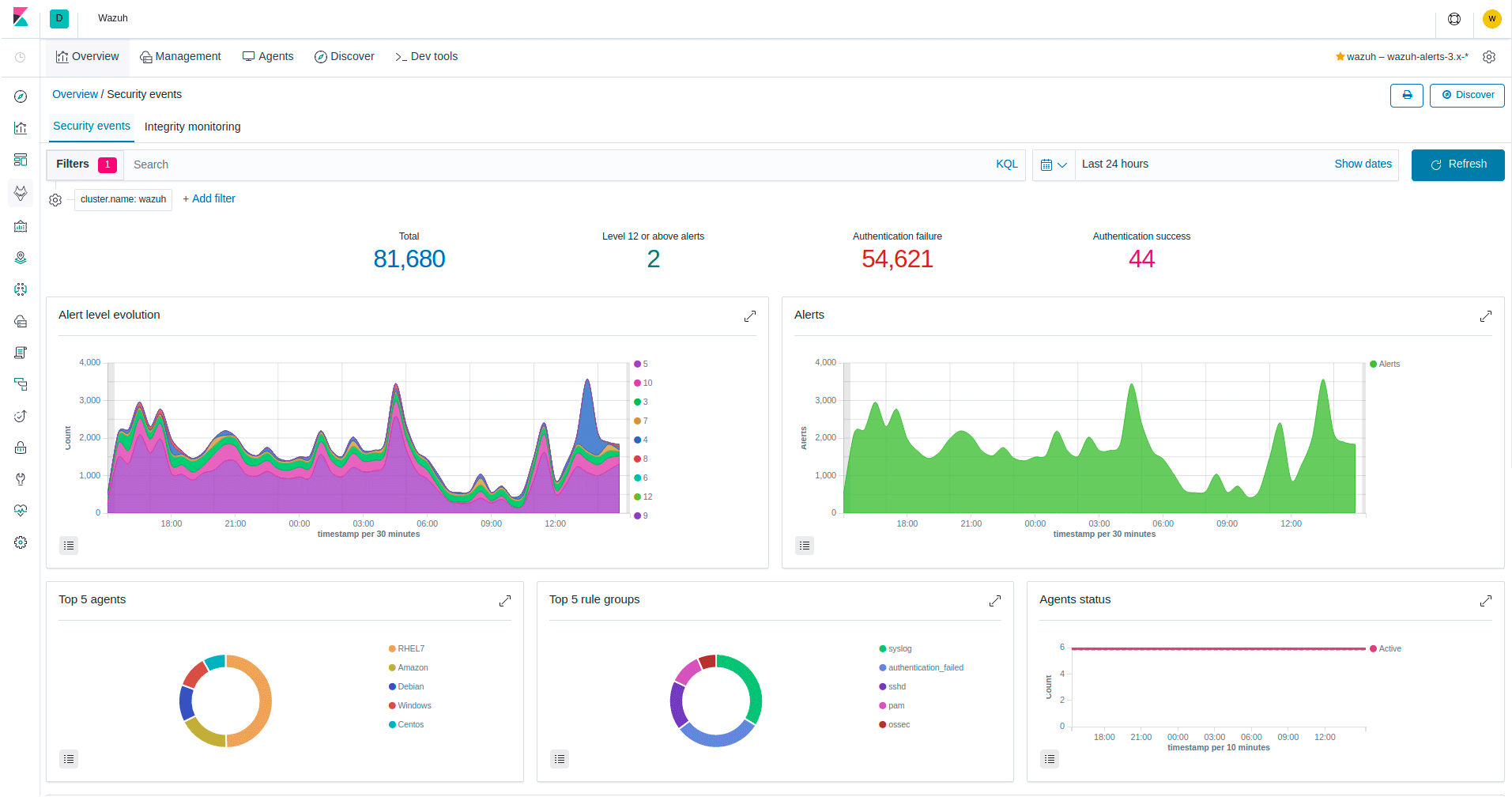

Wazuh: Resumen visual con todas las alertas generadas en todo el sistema en las últimas 24 horas.

Beneficios estratégicos de adoptar SIEM y SOC como servicio

La adopción de un SIEM/SOC gestionado permite a las empresas:

- Reducir el tiempo de detección y respuesta ante incidentes.

- Acceder a tecnología de vanguardia sin invertir en infraestructura propia.

- Liberar a los equipos internos de tareas reactivas y enfocarlos en actividades estratégicas.

- Cumplir con normativas internacionales y mejorar la postura de seguridad de forma demostrable.

Además, muchas soluciones actuales ofrecen compatibilidad con herramientas ya existentes, lo que permite una adopción ágil sin sustituir completamente el ecosistema de seguridad previo.

¿Qué solución SIEM/SOC elegir?

En el mercado existen opciones muy robustas como IBM QRadar, Splunk, LogRhythm, Wazuh, entre otras. Sin embargo, no todas integran los componentes de detección, automatización y soporte humano 24/7 en un mismo servicio.

SonicSentry MDR de SonicWall se posiciona como una de las soluciones más completas, al combinar SIEM avanzado, XDR, respuesta automatizada y un SOC de expertos operativo día y noche. Su capacidad de adaptarse a entornos híbridos, conectar múltiples fuentes de eventos (como Microsoft 365, SentinelOne, Defender, firewalls y servidores), y ofrecer visibilidad total desde una única consola, lo convierten en una alternativa ideal para organizaciones que buscan seguridad gestionada sin complejidad técnica.

¿Cómo empezar?

En Ingens Networks contamos con la experiencia, certificaciones y herramientas para ayudarte a implementar una estrategia de ciberseguridad moderna y efectiva. Trabajamos con soluciones líderes como Wazuh y SonicSentry MDR, ofreciendo asesoría personalizada para adaptarnos a tu entorno y necesidades.

Si estás evaluando integrar un sistema SIEM o contar con un SOC 24/7 para proteger tus activos digitales, contáctanos. Nuestro equipo puede ayudarte a diseñar un entorno seguro, eficiente y alineado con tus objetivos de negocio.